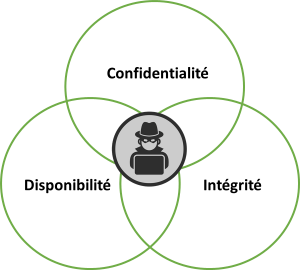

Stratégie de sécurité | Gestion des accès aux identités | Gestion des menaces et des vulnérabilités | Centre d'opérations de sécurité (SOC) | Gestion des incidents d'entreprise | ISSQUARED® Inc

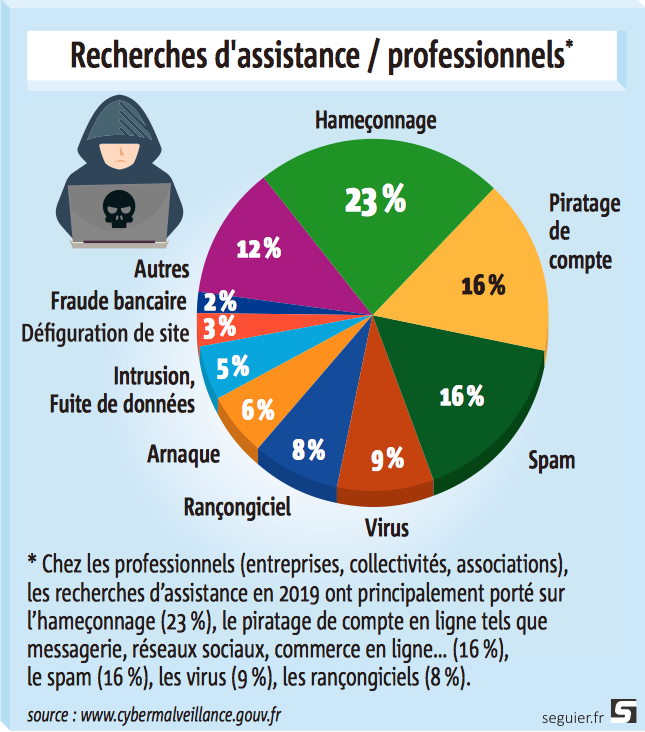

INFOGRAPHIE : Protection des données en entreprise. - NowTeam, Spécialiste de l'infogérance et maintenance informatique