Accès Non Autorisé Gagne L'entrée D'un Système Informatique Système Application Données Logiciels Sans Autorisation Concept De Tex Illustration Stock - Illustration du accès, ordinateur: 245807694

Omega Informatique - Ventes - Réparations - Formations - Conseils - Configuration de réseaux informatique

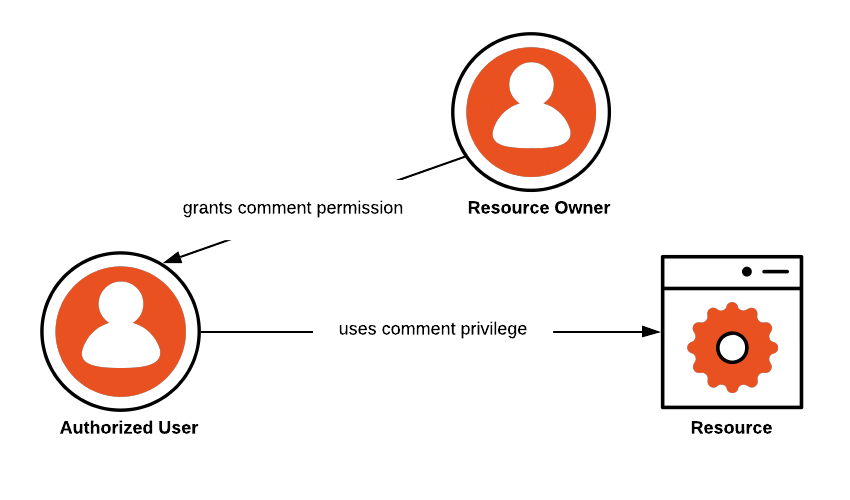

Icône Plate De Site Sécurisé Vérifié. Icônes De Couleur D'autorisation Informatique Dans Un Style Plat Tendance. Navigateur D'ordinateur Avec Une Conception De Style Dégradé Clé, Conçu Pour Le Web Et L'application. Clip

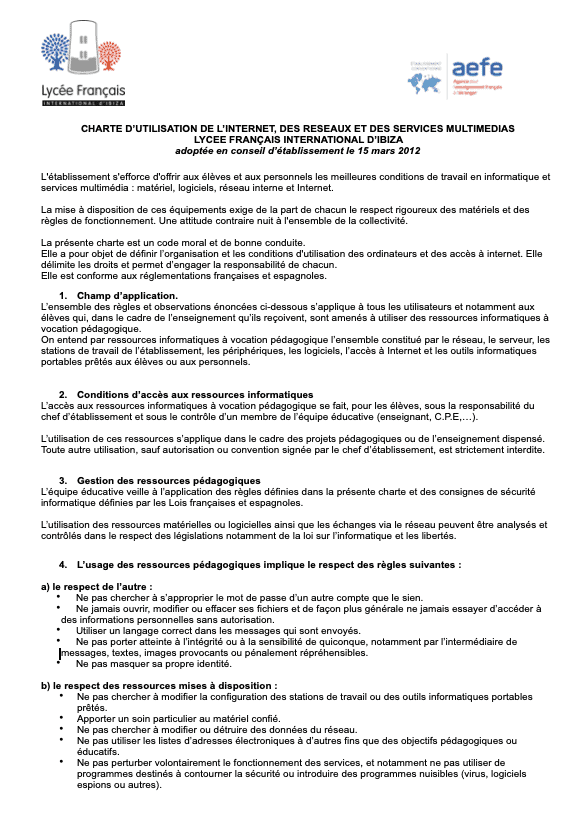

Bonjour tout le monde svp aider moi dans ce texte de français Je le pose dans une photo c'est texte avec - Nosdevoirs.fr

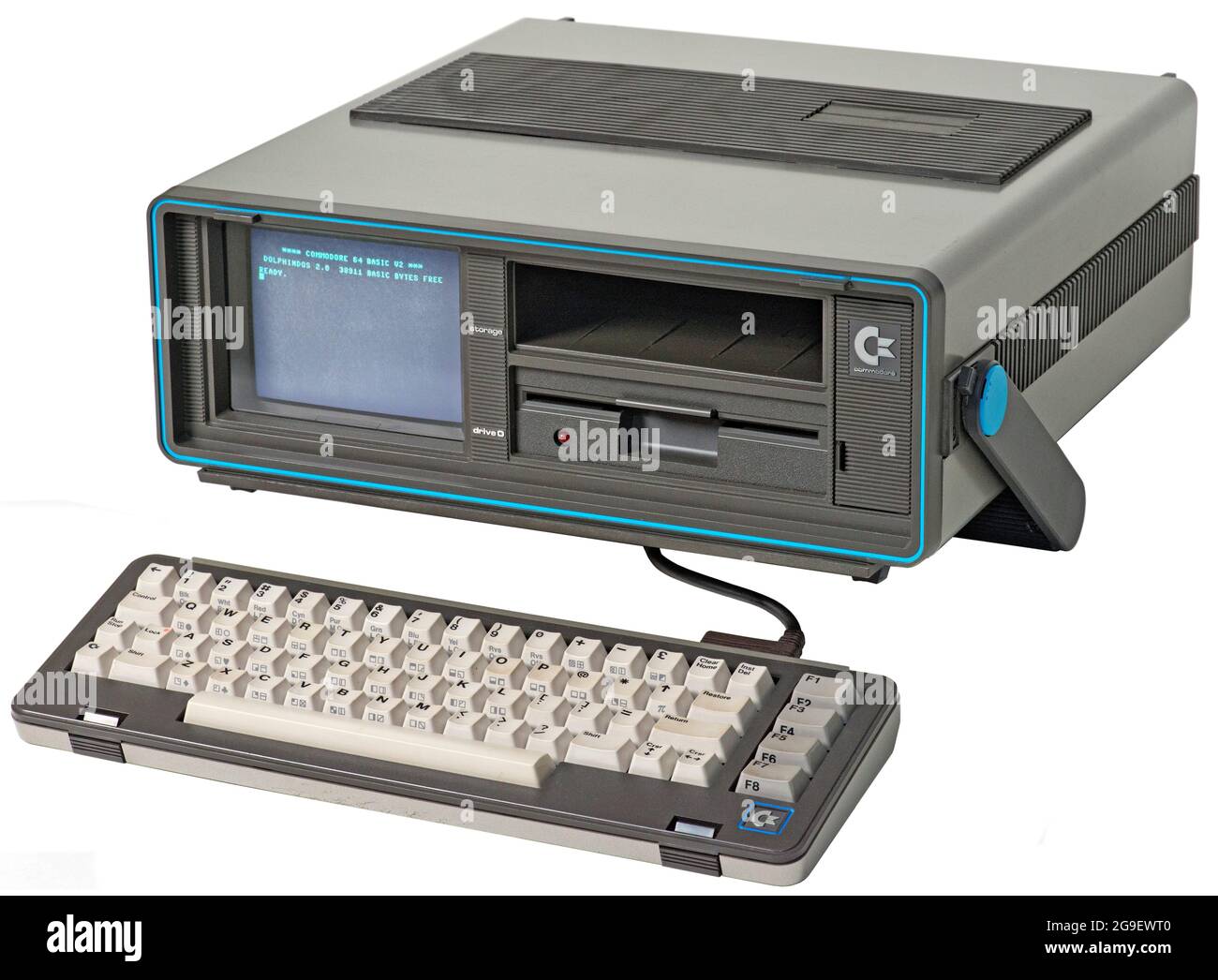

Informatique / électronique, ordinateur, Commodore ordinateur exécutif SX-64, portable sur la base du C64, DROITS-SUPPLÉMENTAIRES-AUTORISATION-INFO-NON-DISPONIBLE Photo Stock - Alamy

Sécurité Informatique Vecteurs libres de droits et plus d'images vectorielles de Entrer sans autorisation - Entrer sans autorisation, Risque, Internet - iStock

.gif)

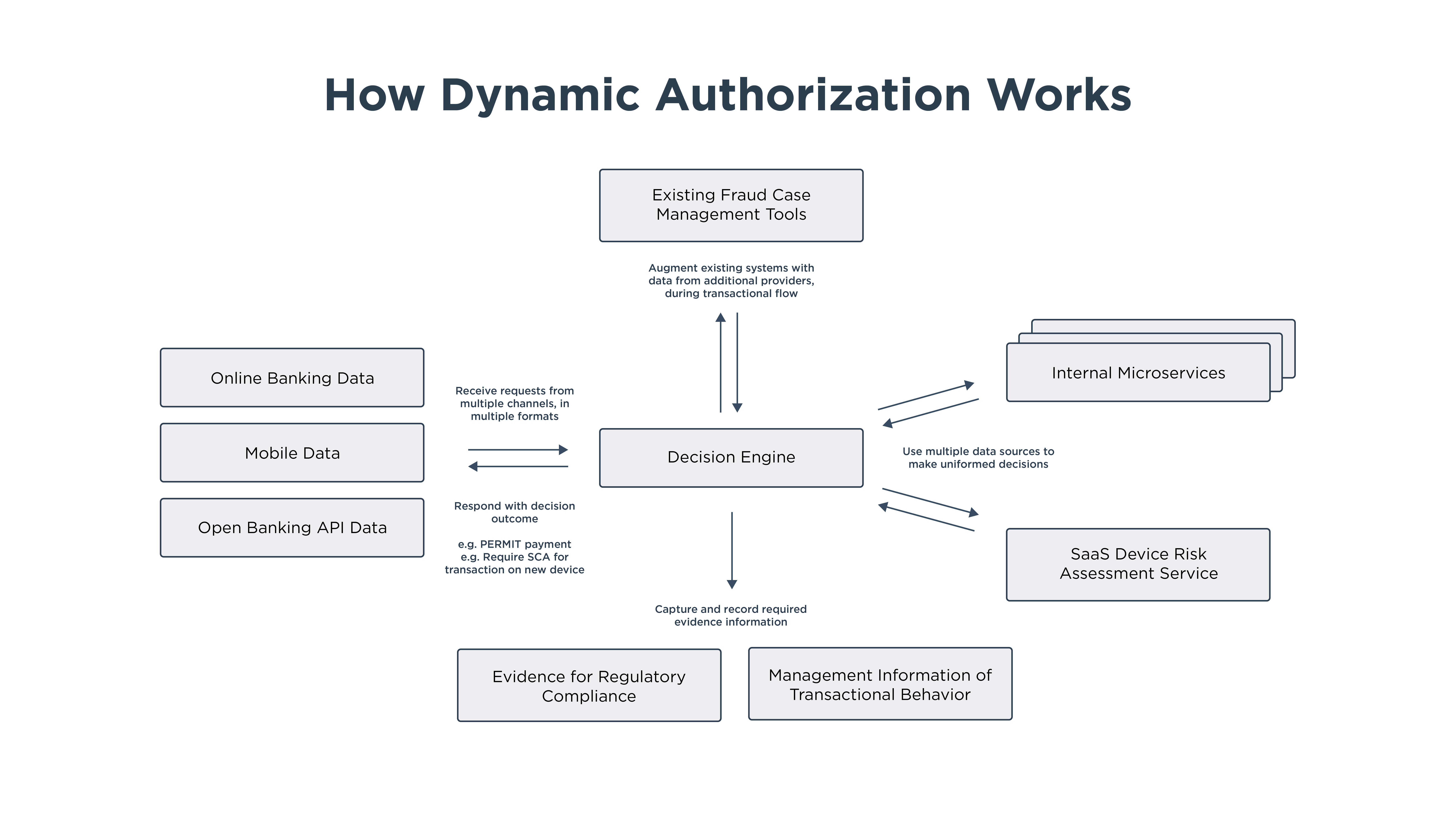

Guide des principes fondamentaux de l'enquête informatique pour Windows : chapitre 1 : Évaluation de la situation | Microsoft Learn

Sécurité Réseau Sécurité Informatique, Accès Personnel Par Doigt, Autorisation Utilisateur, Connexion, Technologie De Protection Vector Isometric Illustration. Clip Art Libres De Droits, Svg, Vecteurs Et Illustration. Image 86380613

![MàJ] Les outils informatiques intrusifs soumis à autorisation se précisent MàJ] Les outils informatiques intrusifs soumis à autorisation se précisent](https://cdn2.nextinpact.com/images/bd/news/mini-109269-liste-outils-surveillance-informatique.png)