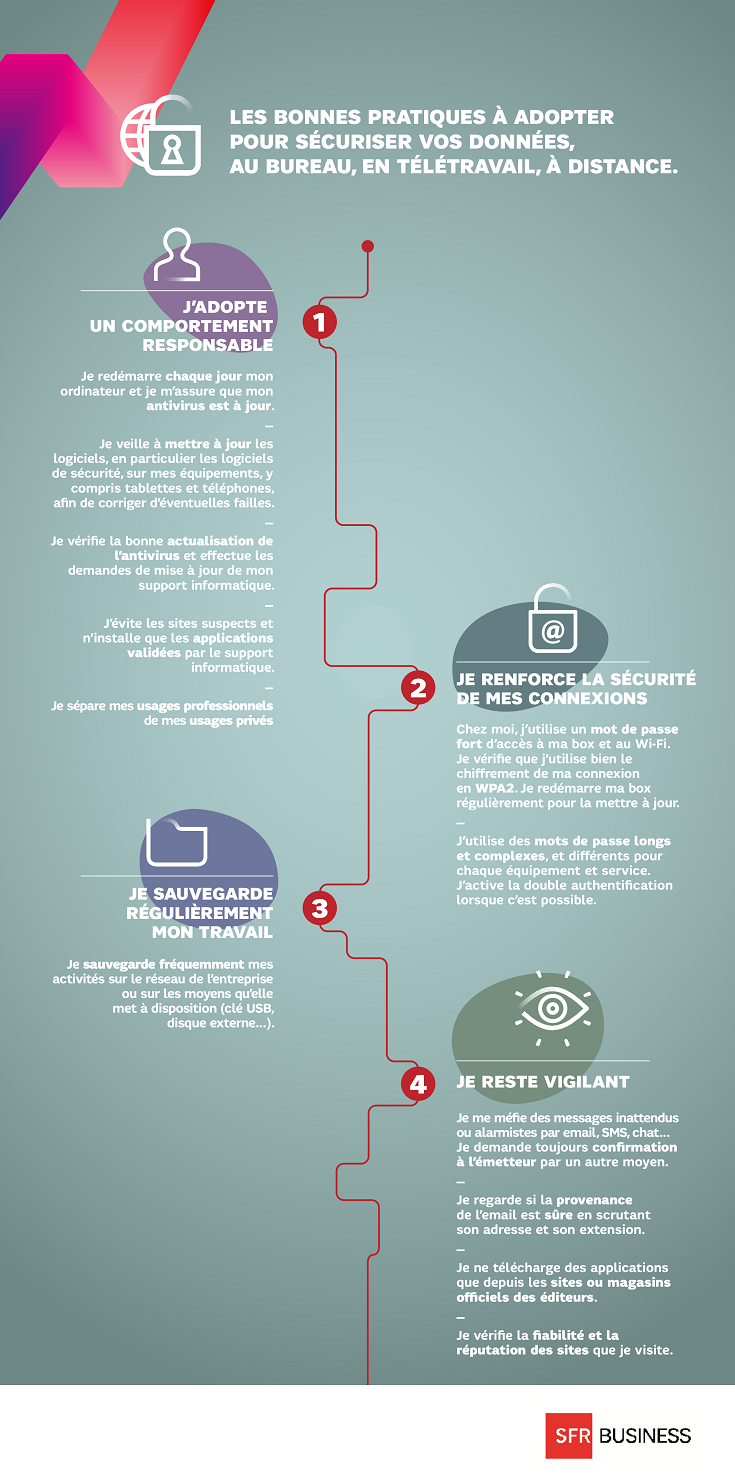

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

L'analyse de risques, outil indispensable à une bonne hygiène informatique - Lexing Alain Bensoussan Avocats

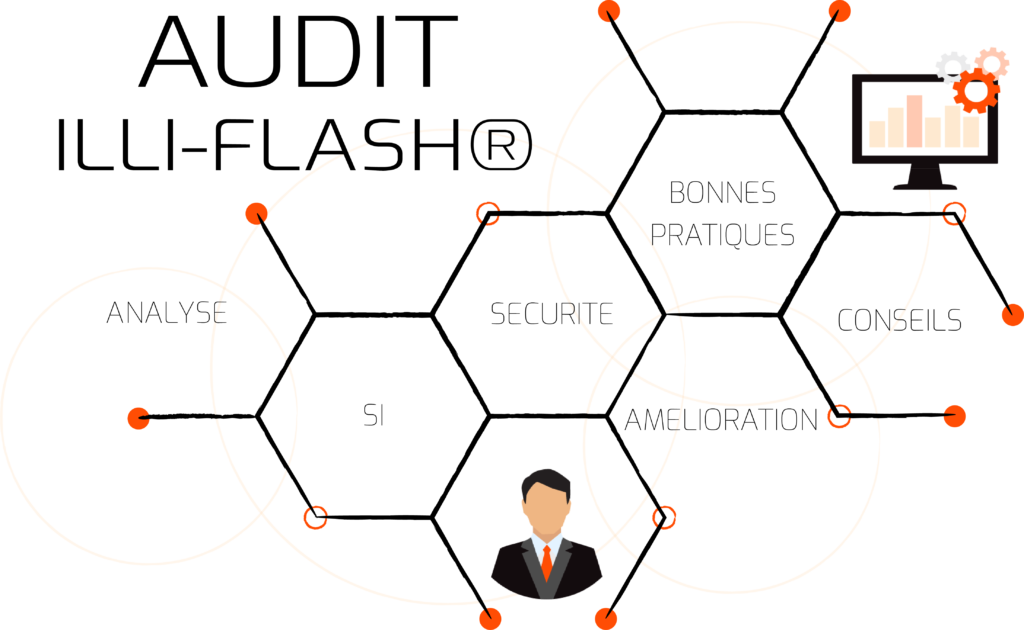

Memoire Online - Audit et definition de la politique de sécurité du réseau informatique de la first bank - Gustave KOUALOROH